Advertisements

إن رفض الهجوم هو هجوم إلكتروني يحاول فيه مرتكب الجريمة جعل مورد الكمبيوتر أو الشبكة لا يمكن الوصول إليه لمستخدميه المقصودين عن طريق مقاطعة خدمات المضيف المتصلة بالبعض أو إلى الأبد. عادة ما يتم رفض الخدمة عن طريق إغراق الكمبيوتر أو المورد المستهدف مع طلبات غير ضرورية للتغلب على الأنظمة ومنع بعض الطلبات الأصلية أو جميعها من الانتهاء.

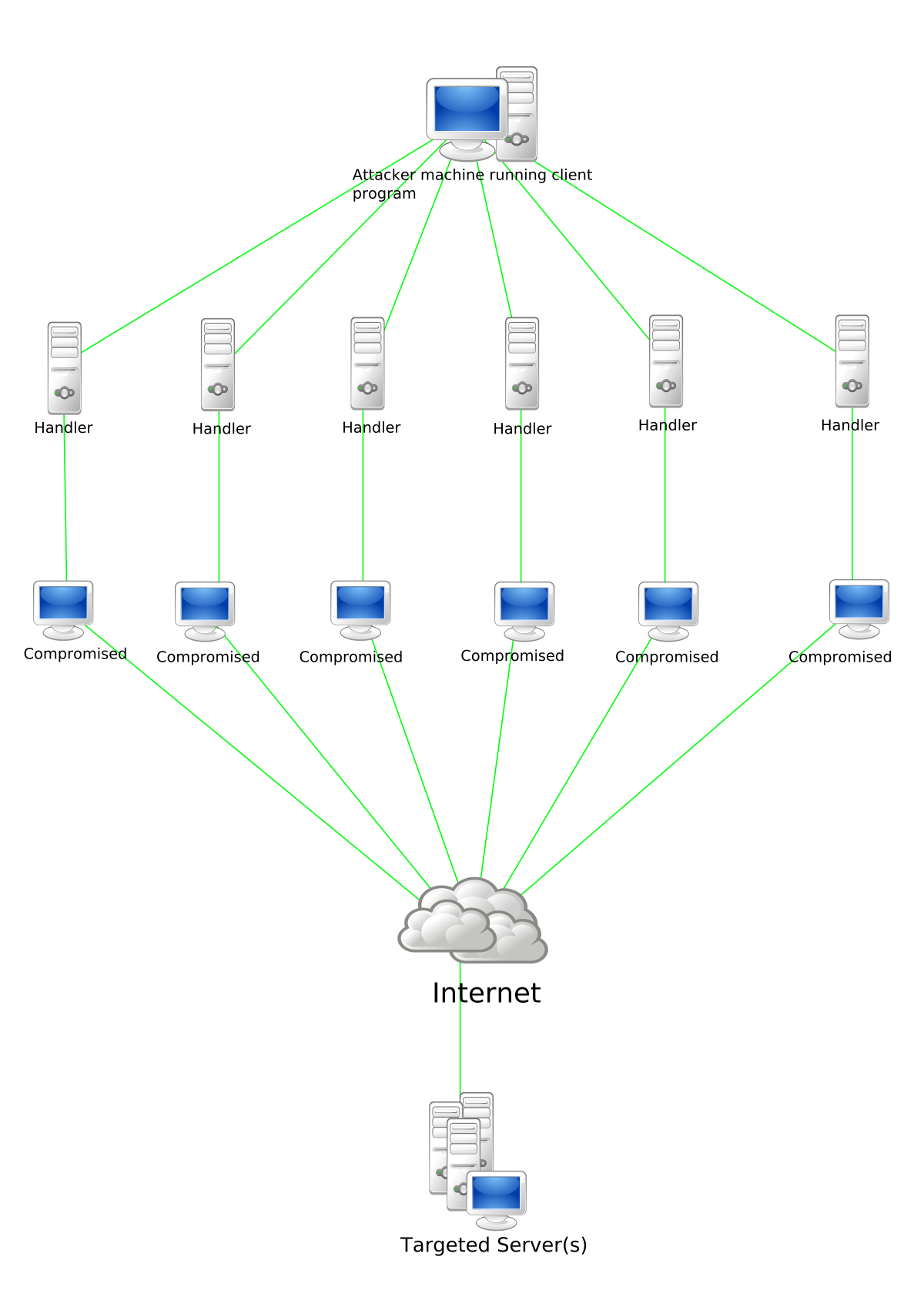

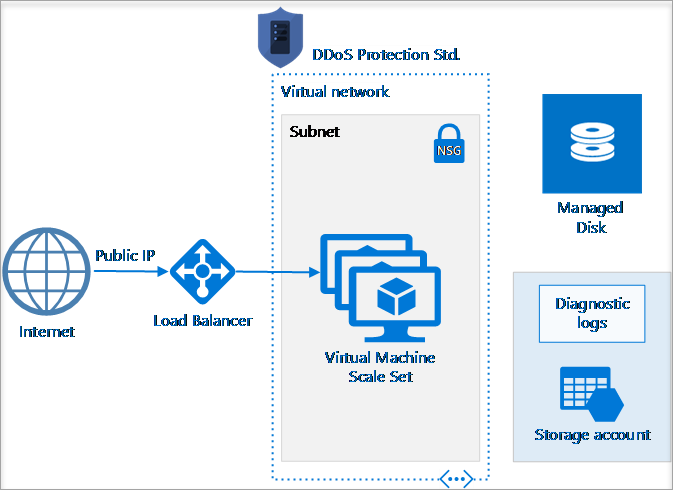

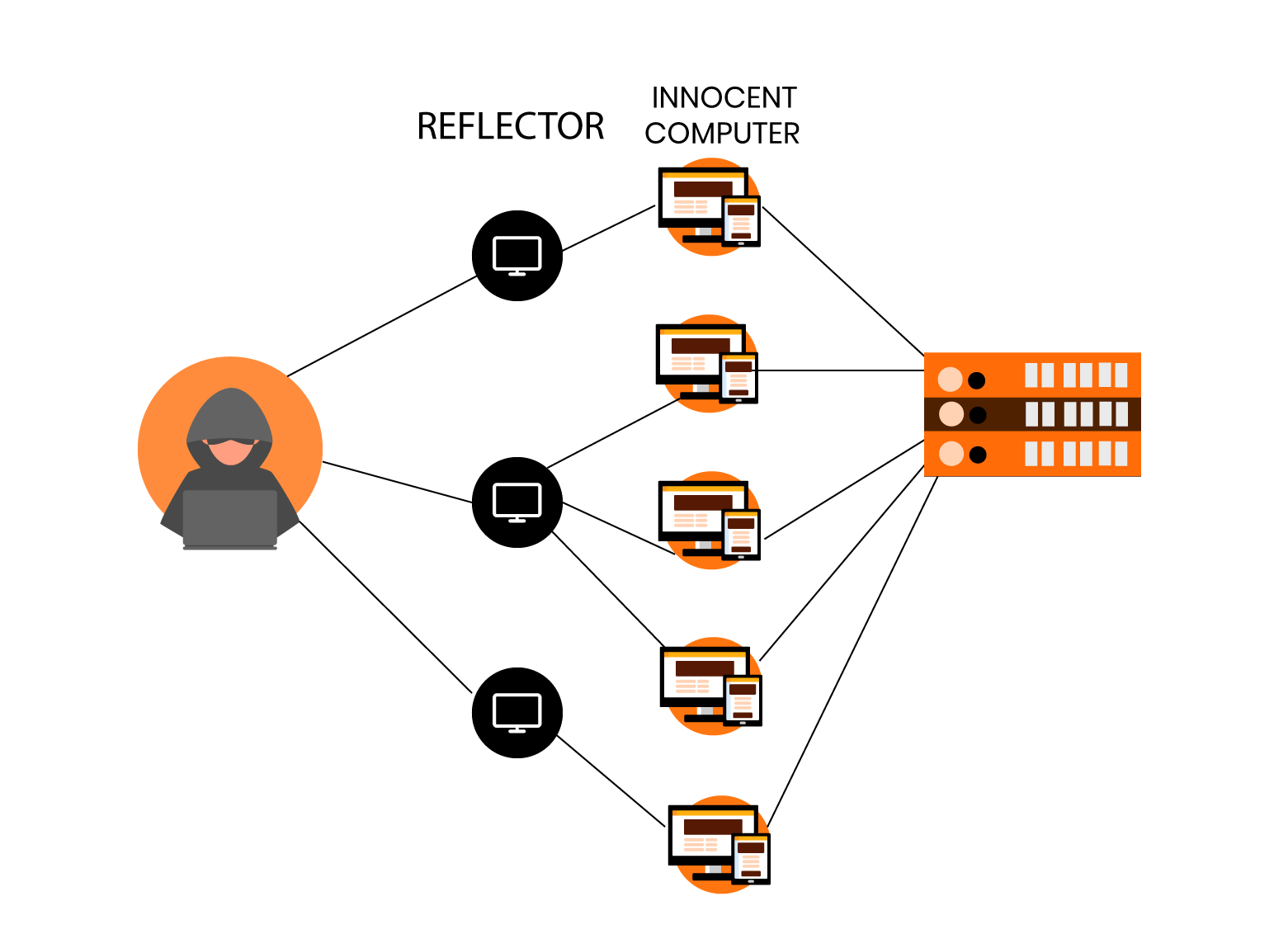

تأتي حركة المرور الواردة التي تغمرها في هجوم موزع لإنكار الخدمة من مصادر مختلفة. هذا يجعل إيقاف الهجوم عن طريق منع مصدر واحد صعب.

يشبه هجوم DOS أو DDOS دخول متجر ، مما يجعل من الصعب على العملاء الحقيقيين أن يزعجوا.

لإطلاق هجماتهم ، يستهدف مهاجمو DOS في كثير من الأحيان خوادم ويب عالية ، مثل البنوك أو بوابات الدفع. قد تكون هذه الهجمات مدفوعة بالانتقام أو الابتزاز أو النشاط.

يتم تعريف هجمات رفض الخدمة على أنها محاولات من قبل المهاجمين لمنع المستخدمين الشرعيين من الوصول إلى خدمة. يتم تقسيم DOS هجمات إلى نوعين: تلك التي تعطل الخدمات وتلك التي Â الخدمات. تنتشر أخطر الهجمات.

عندما تطغى العديد من أجهزة الكمبيوتر على عرض النطاق الترددي أو الموارد الخاصة بالنظام المستهدف ، بشكل عام أو أكثر من خوادم الويب أو أكثر من خوادم الويب ، يحدث نوبة رفض الخدمة الموزعة. يستخدم هجوم DDOs العديد من عناوين IP أو أجهزة الكمبيوتر المتميزة ، وأحيانًا عشرات الآلاف من المضيفين المعرضين للخطر. يتضمن هجوم رفض الخدمة الموزع أكثر من 3 عقدة على شبكات مختلفة ؛ هجوم DOS مع عدد أقل من العقد ليس هجوم DDOs.

يمكن للعديد من آلات الهجوم أن تخلق حركة مرور هجوم أكثر من آلة هجوم واحدة. من الصعب إيقاف تشغيل آلات الهجوم المتعددة من آلة الهجوم الواحدة ، ويمكن أن يكون نشاط آلة الهجوم أكثر خلسة ، مما يجعل من الصعب الإغلاق. نظرًا لأن حركة المرور الواردة الساحقة للهدف تأتي من مصادر مختلفة ، فإن استخدام تصفية الدخول وحده قد لا يكون كافيًا لوقف الهجوم.

Advertisements

من الصعب أيضًا التمييز بين حركة مرور المستخدم العادية وحركة المرور عندما يتم توزيعها عبر العديد من الأصول. يمكن للهجمات التي تستخدم تصنيع عناوين مرسل IP كبديل أو إضافة إلى DDOs أن تجعل الكشف عن الهجوم ومواجهته أكثر صعوبة.

توفر مزايا المهاجم تحديًا لتدابير الدفاع. إن شراء النطاق الترددي القادم أكثر من الهجوم الحالي ، على سبيل المثال ، لا يمكن أن يكون كافياً لأن المهاجم قد يضيف فقط آلات هجوم إضافية.

نمت هجمات DDOS في الحجم في السنوات الأخيرة ، حيث وصلت إلى ذروة terabit في الثانية في عام 2016. تعتبر فيضان UDP وتضخيم DNS كلها أشكالًا من هجمات DDOS.

قم بتنزيل DDOS Protection Png Images Inradparent Gallery.

- حماية DDOS PNG الموافقة المسبقة عن علم

القرار: 977 × 230

بحجم: 46 KB

شكل صورة: .png

تنزيل

- صورة حماية DDOS PNG

القرار: 534 × 491

بحجم: 186 KB

شكل صورة: .png

تنزيل

- حماية DDOS PNG

القرار: 512 × 512

بحجم: 16 KB

شكل صورة: .png

تنزيل

- حماية DDOs شفافة

القرار: 512 × 512

بحجم: 11 KB

شكل صورة: .png

تنزيل

- حماية DDOS

القرار: 1200 × 1697

بحجم: 178 KB

شكل صورة: .png

تنزيل

- DDOS حماية الخلفية PNG

القرار: 3538 × 2653

بحجم: 1369 KB

شكل صورة: .png

تنزيل

- حماية DDOS لا خلفية

القرار: 461 × 242

بحجم: 99 KB

شكل صورة: .png

تنزيل

- DDOS Protection PNG Clipart

القرار: 512 × 512

بحجم: 35 KB

شكل صورة: .png

تنزيل

- DDOS Protect PNG Cutout

القرار: 1200 × 1400

بحجم: 51 KB

شكل صورة: .png

تنزيل

- ملف حماية DDOS PNG

القرار: 512 × 512

بحجم: 50 KB

شكل صورة: .png

تنزيل

- DDOS Protection PNG صورة مجانية

القرار: 1005 × 693

بحجم: 122 KB

شكل صورة: .png

تنزيل

- DDOS Protection PNG HD Image

القرار: 565 × 565

بحجم: 14 KB

شكل صورة: .png

تنزيل

- ملف صورة DDOS PNG

القرار: 797 × 401

بحجم: 40 KB

شكل صورة: .png

تنزيل

- DDOS Protection PNG Image HD

القرار: 813 × 741

بحجم: 193 KB

شكل صورة: .png

تنزيل

- صورة حماية DDOS PNG

القرار: 512 × 512

بحجم: 47 KB

شكل صورة: .png

تنزيل

- DDOS Protection PNG Images HD

القرار: 673 × 490

بحجم: 38 KB

شكل صورة: .png

تنزيل

- صور حماية DDOS PNG

القرار: 500 × 300

بحجم: 16 KB

شكل صورة: .png

تنزيل

- DDOS Protect PNG Photo

القرار: 1561 × 1132

بحجم: 56 KB

شكل صورة: .png

تنزيل

- صور حماية DDOS PNG

القرار: 645 × 389

بحجم: 6 KB

شكل صورة: .png

تنزيل