All’inizio degli attacchi informatici, le organizzazioni hanno aspettato un attacco prima di creare un piano e una risposta completi all’attaccante. Questo attacco renderà inutilizzabile la presenza della rete dell’organizzazione per giorni. Alcuni dei motivi per cui gli attacchi informatici possono disabilitare gravemente le reti all’inizio di questa attività dannosa sono dovute alla mancanza di sforzi nella difesa e nella prevenzione degli sforzi coordinati tra società private e governi e mancanza di sforzi.

Sin dai primi attacchi informatici diffusi a metà degli anni ’90, molti esperti di organizzazioni pubbliche e private hanno studiato e lavorato diligentemente sulla questione degli attacchi informatici. Inizialmente, aziende come Norton, McAfee e Trend Micro, ecc. Si sono avvicinate per affrontare questo problema con una postura reattiva. Sapevano che gli hacker/aggressori dannosi avrebbero colpito. L’obiettivo di quello che ora viene chiamato un sistema di rilevamento delle intrusioni era di rilevare aggressori dannosi prima che un antivirus, un cavallo di Troia o un verme venivano usati in sciopero. Se un utente malintenzionato può colpire la rete, analizzerà il codice. Dopo che il codice è stato analizzato, una risposta o una “correzione” è stata applicata alla macchina infetta. Le correzioni sono chiamate firme e vengono scaricate costantemente sulla rete come aggiornamenti settimanali per proteggere dagli attacchi noti. IDS sta aspettando, ma i professionisti della sicurezza hanno un approccio molto più sofisticato e si stanno evolvendo come parte dell’Armeria.

I professionisti della sicurezza hanno iniziato a esaminare il problema da un angolo precauzionale. Di conseguenza, l’industria della sicurezza informatica è passata dalla modalità di difesa alla modalità di attacco. Ora stavano risolvendo i problemi come prevenire un attacco al sistema o alla rete. Sulla base di questa idea, è stato presto introdotto un sistema di prevenzione delle intrusioni chiamato Snort. Snort è un software open source che combina ID e IP ed è disponibile per il download gratuito. Con il software IDS / IPS come SNORT, i professionisti della sicurezza possono essere attivi nell’arena della sicurezza informatica. Con l’IPS, i professionisti della sicurezza possono attaccare e difendere, ma non sono glorificati e non smettono di monitorare il lavoro degli aggressori dannosi per la creatività, l’immaginazione e l’innovazione. E i professionisti della sicurezza che proteggono il mondo informatico possono essere uguali o un passo avanti rispetto agli aggressori.

Scarica Cybersecurity PNG Images Transparent Gallery.

- Cyber Security PNG Transparent HD Photo

Risoluzione: 1024 × 932

Dimensione: 308 KB

Formato immagine: .png

Scarica

- Cyber Security Png

Risoluzione: 900 × 668

Dimensione: 238 KB

Formato immagine: .png

Scarica

- Cyber Security trasparente

Risoluzione: 346 × 469

Dimensione: 71 KB

Formato immagine: .png

Scarica

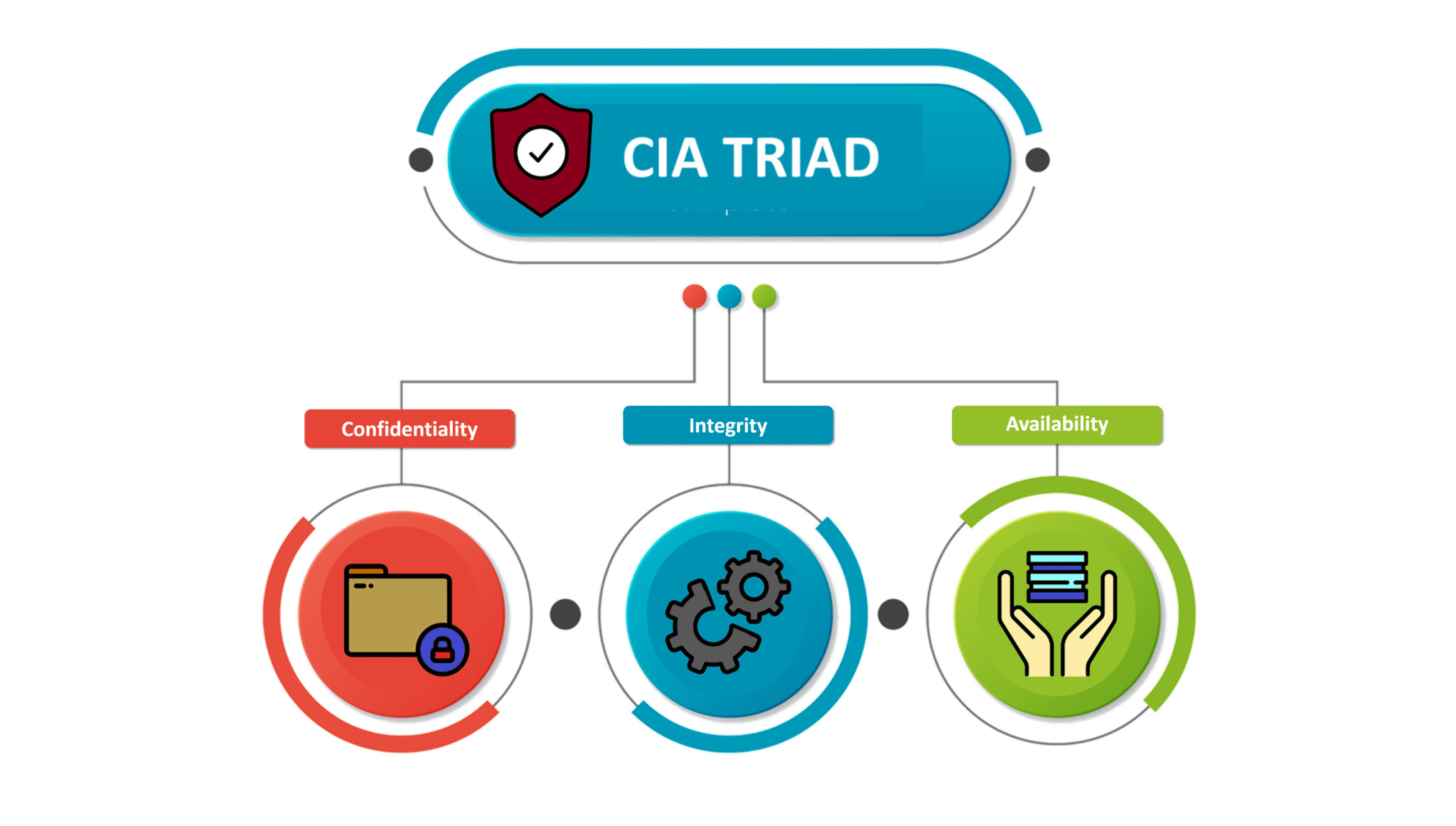

- Sicurezza informatica

Risoluzione: 569 × 401

Dimensione: 17 KB

Formato immagine: .png

Scarica

- Download gratuito di Digital Cyber Security PNG

Risoluzione: 980 × 982

Dimensione: 63 KB

Formato immagine: .png

Scarica

- Immagine png di sicurezza informatica digitale

Risoluzione: 650 × 619

Dimensione: 225 KB

Formato immagine: .png

Scarica

- Immagine di PNG di sicurezza informatica digitale

Risoluzione: 700 × 454

Dimensione: 29 KB

Formato immagine: .png

Scarica

- PNG di sicurezza informatica digitale

Risoluzione: 820 × 792

Dimensione: 275 KB

Formato immagine: .png

Scarica

- Sicurezza informatica digitale

Risoluzione: 860 × 721

Dimensione: 209 KB

Formato immagine: .png

Scarica

- Cyber Security Logo Png Immagine

Risoluzione: 860 × 602

Dimensione: 111 KB

Formato immagine: .png

Scarica

- Logo di sicurezza informatica png

Risoluzione: 860 × 913

Dimensione: 112 KB

Formato immagine: .png

Scarica

- Trasparente logo di sicurezza informatica

Risoluzione: 840 × 800

Dimensione: 135 KB

Formato immagine: .png

Scarica

- Logo di sicurezza informatica

Risoluzione: 820 × 487

Dimensione: 109 KB

Formato immagine: .png

Scarica

- Clipart png di sicurezza informatica

Risoluzione: 860 × 543

Dimensione: 175 KB

Formato immagine: .png

Scarica

- Download di file PNG di Cyber Security GRATUITAMENTE

Risoluzione: 840 × 859

Dimensione: 227 KB

Formato immagine: .png

Scarica

- Cyber Security PNG File

Risoluzione: 840 × 637

Dimensione: 129 KB

Formato immagine: .png

Scarica

- Download gratuito di Cyber Security PNG

Risoluzione: 820 × 888

Dimensione: 429 KB

Formato immagine: .png

Scarica

- Cyber Security Png HD Immagine

Risoluzione: 2048 × 1162

Dimensione: 123 KB

Formato immagine: .png

Scarica

- File di immagine PNG di Cyber Security

Risoluzione: 1091 × 489

Dimensione: 476 KB

Formato immagine: .png

Scarica

- Cyber Security Png Image HD

Risoluzione: 528 × 259

Dimensione: 13 KB

Formato immagine: .png

Scarica

- Immagine png di sicurezza informatica

Risoluzione: 820 × 382

Dimensione: 132 KB

Formato immagine: .png

Scarica

- Immagini PNG di Cyber Security

Risoluzione: 730 × 472

Dimensione: 197 KB

Formato immagine: .png

Scarica

- Foto di cyber sicurezza png

Risoluzione: 1030 × 617

Dimensione: 232 KB

Formato immagine: .png

Scarica

- Immagine PNG di Cyber Security

Risoluzione: 860 × 326

Dimensione: 165 KB

Formato immagine: .png

Scarica