Sa mga unang araw ng cyberattacks, naghintay ang mga organisasyon ng isang pag -atake bago lumikha ng isang komprehensibong plano at tugon sa umaatake. Ang pag -atake na ito ay magbibigay sa pagkakaroon ng network ng samahan na hindi magagamit sa mga araw. Ang ilan sa mga kadahilanan na ang mga cyberattacks ay maaaring malubhang huwag paganahin ang mga network nang maaga sa nakakahamak na aktibidad na ito ay dahil sa kakulangan ng pagsisikap sa pagtatanggol at pagpigil sa mga coordinated na pagsisikap sa pagitan ng mga pribadong kumpanya at gobyerno, at kawalan ng pagsisikap.

Dahil ang unang kilalang malawak na cyberattack noong kalagitnaan ng 1990s, maraming mga eksperto sa pampubliko at pribadong organisasyon na masigasig na nag-aaral at nagtatrabaho sa isyu ng cyberattacks. Sa una, ang mga kumpanya tulad ng Norton, McAfee, at Trend Micro, atbp ay lumapit upang harapin ang isyung ito na may isang reaktibo na pustura. Alam nila na ang mga hacker/nakakahamak na pag -atake ay hampasin. Ang layunin ng tinatawag na ngayon ng isang sistema ng pagtuklas ng panghihimasok ay upang makita ang mga nakakahamak na pag -atake sa harap ng isang antivirus, kabayo ng Trojan, o bulate ay ginamit sa welga. Kung ang isang umaatake ay maaaring hampasin ang network, susuriin ang code. Matapos masuri ang code, isang tugon o “pag -aayos” ay inilapat sa nahawaang makina. Ang mga pag -aayos ay tinatawag na lagda at palagiang nai -download sa network bilang lingguhang pag -update upang maprotektahan laban sa mga kilalang pag -atake. Naghihintay ang IDS, ngunit ang mga propesyonal sa seguridad ay may mas sopistikadong diskarte at umuusbong bilang bahagi ng armory.

Ang mga propesyonal sa seguridad ay nagsimulang tingnan ang problema mula sa isang pag -iingat na anggulo. Bilang isang resulta, ang industriya ng seguridad ng cyber ay lumipat mula sa mode ng pagtatanggol sa mode ng pag -atake. Nag -aayos na sila ngayon kung paano maiwasan ang isang pag -atake sa system o network. Batay sa ideyang ito, ang isang sistema ng pag -iwas sa panghihimasok na tinatawag na snort ay agad na ipinakilala. Ang Snort ay bukas na mapagkukunan ng software na pinagsasama ang mga ID at IP at magagamit para sa libreng pag -download. Sa software ng IDS / IPS tulad ng SNort, ang mga propesyonal sa seguridad ay maaaring maging aktibo sa arena ng seguridad ng cyber. Sa mga IP, ang mga propesyonal sa seguridad ay maaaring pag -atake pati na rin ipagtanggol, ngunit hindi sila niluwalhati at hindi titigil sa pagsubaybay sa gawain ng mga nakakahamak na pag -atake para sa pagkamalikhain, imahinasyon, at pagbabago. At ang mga propesyonal sa seguridad na nagpoprotekta sa mundo ng cyber ay maaaring maging pantay o isang hakbang nangunguna sa mga umaatake.

I -download ang Cybersecurity PNG Mga Larawan Transparent Gallery.

- Cyber Security PNG Transparent HD Larawan

Résolution: 1024 × 932

Tamanho: 308 KB

Format d'image: .png

Télécharger

- Cyber Security Png

Résolution: 900 × 668

Tamanho: 238 KB

Format d'image: .png

Télécharger

- Transparent ng seguridad ng cyber

Résolution: 346 × 469

Tamanho: 71 KB

Format d'image: .png

Télécharger

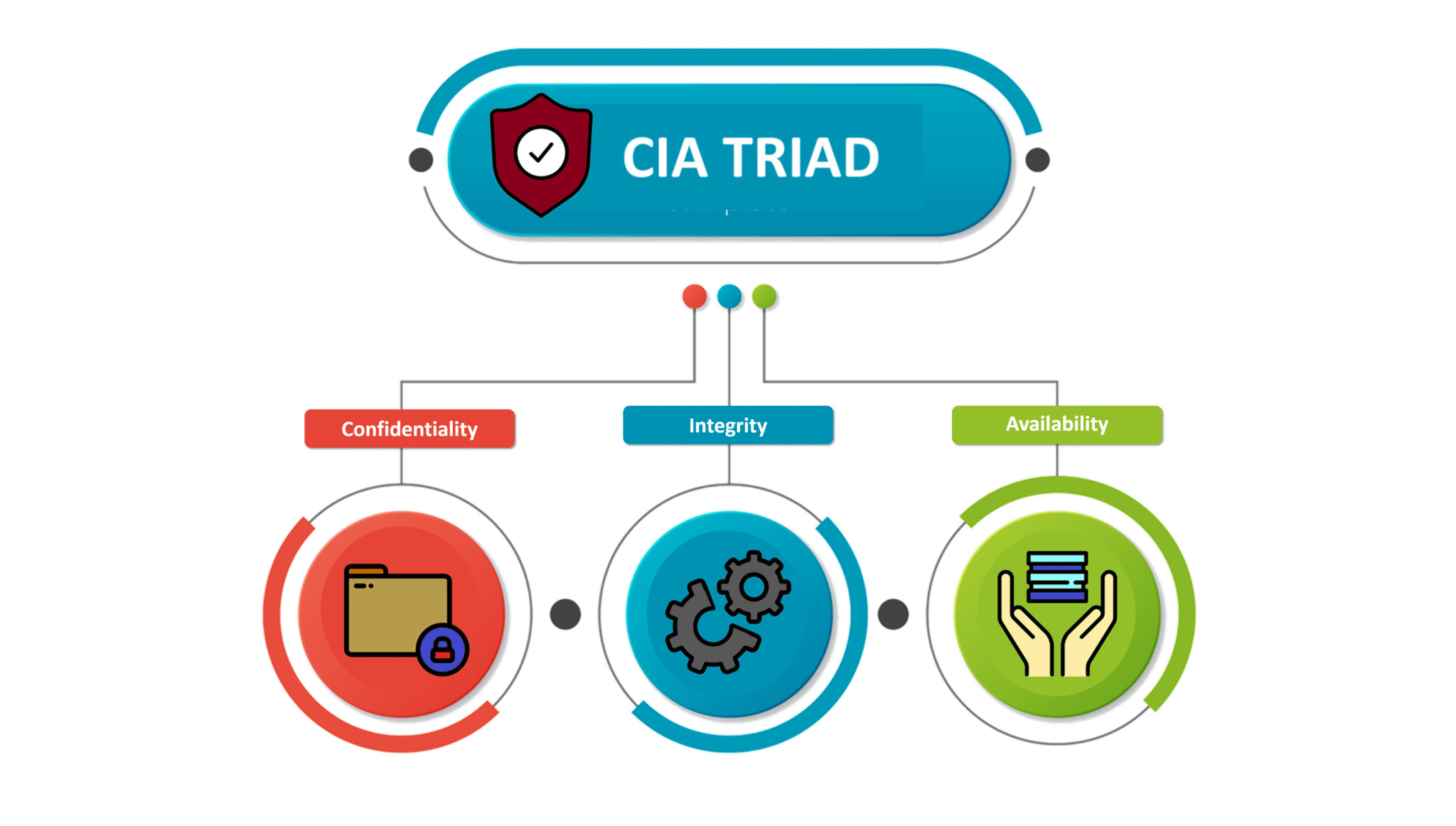

- Seguridad ng cyber

Résolution: 569 × 401

Tamanho: 17 KB

Format d'image: .png

Télécharger

- Digital cyber security png libreng pag -download

Résolution: 980 × 982

Tamanho: 63 KB

Format d'image: .png

Télécharger

- Digital cyber security png imahe

Résolution: 650 × 619

Tamanho: 225 KB

Format d'image: .png

Télécharger

- Larawan ng Digital Cyber Security PNG

Résolution: 700 × 454

Tamanho: 29 KB

Format d'image: .png

Télécharger

- Digital Cyber Security PNG

Résolution: 820 × 792

Tamanho: 275 KB

Format d'image: .png

Télécharger

- Digital Cyber Security

Résolution: 860 × 721

Tamanho: 209 KB

Format d'image: .png

Télécharger

- Imahe ng Cyber Security Logo PNG

Résolution: 860 × 602

Tamanho: 111 KB

Format d'image: .png

Télécharger

- Cyber Security Logo Png

Résolution: 860 × 913

Tamanho: 112 KB

Format d'image: .png

Télécharger

- Transparent ng logo ng cyber security

Résolution: 840 × 800

Tamanho: 135 KB

Format d'image: .png

Télécharger

- Logo ng cyber security

Résolution: 820 × 487

Tamanho: 109 KB

Format d'image: .png

Télécharger

- Cyber Security PNG Clipart

Résolution: 860 × 543

Tamanho: 175 KB

Format d'image: .png

Télécharger

- Cyber Security PNG File I -download LIBRE

Résolution: 840 × 859

Tamanho: 227 KB

Format d'image: .png

Télécharger

- Cyber Security PNG file

Résolution: 840 × 637

Tamanho: 129 KB

Format d'image: .png

Télécharger

- Cyber security png libreng pag -download

Résolution: 820 × 888

Tamanho: 429 KB

Format d'image: .png

Télécharger

- Cyber Security PNG HD Imahe

Résolution: 2048 × 1162

Tamanho: 123 KB

Format d'image: .png

Télécharger

- Cyber Security PNG Image File

Résolution: 1091 × 489

Tamanho: 476 KB

Format d'image: .png

Télécharger

- Cyber Security PNG Image HD

Résolution: 528 × 259

Tamanho: 13 KB

Format d'image: .png

Télécharger

- Imahe ng Cyber Security PNG

Résolution: 820 × 382

Tamanho: 132 KB

Format d'image: .png

Télécharger

- Mga imahe ng Cyber Security PNG

Résolution: 730 × 472

Tamanho: 197 KB

Format d'image: .png

Télécharger

- Larawan ng cyber security png

Résolution: 1030 × 617

Tamanho: 232 KB

Format d'image: .png

Télécharger

- Larawan ng cyber security png

Résolution: 860 × 326

Tamanho: 165 KB

Format d'image: .png

Télécharger